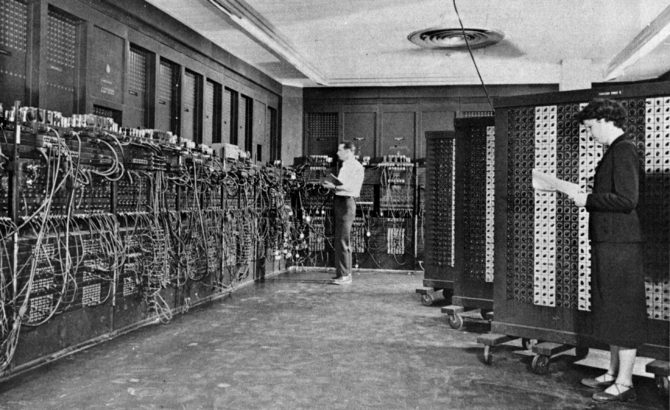

Ce fut un temps où le nombre d’ordinateurs au monde ne dépassait pas la dizaine, et où le nombre de programmeurs était aux environs de la centaine.

Ce n’est pas loin dans le temps, cela en fait que 70 ans que ENIAC, le premier ordinateur, fut inventé en 1946 [1].

Pendant ces 70 ans, on n’avait d’internet que jusqu’à la fin des années 60, et son infrastructure n’a pas été conçue sans tenir en compte le piratage et les cyberattaques, choses auxquelles on ne s’attendait et on ne pensait pas [2].

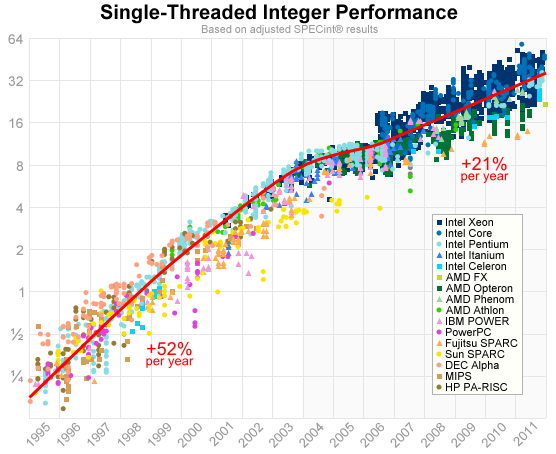

A travers le temps, la technologie est constamment en évolution, créant ainsi un environnement adéquat au développement qu’on peut estimer sain ou malsain (sans que pour autant cela soit un jugement de moral).

Vous avez déjà regardé Mr Robot? La série peut paraître comme une science-fiction dystopique qui n’a rien à voir avec notre monde réel. Mais vous savez quoi? Ce n’est point le cas.

Les Ethical Hacker autour de la planète entière luttent contre ce genre d’attaques, des attaques DDoS qui peuvent rendre des entreprises entières incapables d’exécuter les services en lignes, jusqu’à l’effondrement des bases de données sans oublier le vol des mots de passe des utilisateurs, la perturbation financière, même le piratage des systèmes des aéroports… et les conséquences sont plus que néfastes, destructrices et nuisibles.

Tout cela est un peu effrayant pour un utilisateur expérimenté parce qu’on sait que les choses qu’on ignore sont innombrables, mais cela est sans doute plus effrayant pour un utilisateur ordinaire pour la simple raison qu’on ne saura même pas déchiffrer l’attaque dont on est la victime.

Nous devons tous applaudir et saluer les white-hat hackers, les héros qui ne cessent de nous défendre derrière l’écran. Mais si on parlait du fait que le domaine de l’IA est si vaste et qu’il évolue rapidement, comment devenir un Ethical Hacker ou un white-hat hacker? Quelles sont les compétences que je dois acquérir pour être sur le même pied d’égalité qu’un black-hacker, l’anti-héros et l’ennemi, qui élaborent de nouvelles vulnérabilités chaque jour?

Les compétences des White-Hat Hackers

Un bon Ethical Hacker doit avoir des compétences et des habiletés variées qui vont de l’IA à IoT en passant par le Cloud Computing.

1. Intelligence Artificielle

L’IA est sortie du domaine de la science-fiction pour entrer dans le monde réel vécu. Nous voilà vivant dans le monde jadis imaginé et révé, celui des voitures qui s’autoconduisent, des usines où la main d’oeuvre humaine est remplacée par des robots. Tout cela est grâce à l’IA à qui revient les tâches les plus simples de notre quotidien, un exemple simple est celui des parkings et des ascenseurs [3]..

Ce domaine est trop vaste, et tels sont les dangers qui puissent en résulter; imaginez qu’un pirate puisse contrôler ta voiture et la détruire; ou contrôler des systèmes dans des hôtels ou même chez toi!

Cependant, tout comme les black-hat hackers usent de l’IA pour abuser des vies et des systèmes, un Ethical Hacker peut exploiter l’IA pour lutter contre ces abus.

Un exemple connu de tous est celui de facebook qui a commencé à contrôler les publications abusives et à gérer les menaces sécuritaires [4]..

Lors de la dernière conférence F8, Mark Zuckerberg a annoncé que Facebook se sert maintenant de l’IA pour lutter contre les attaques [5] des spammeurs qui veulent de l’argent pour truquer des comptes utilisés dans le but de partager des intox et de fausses informations qui manipulent l’opinion publique.

2. Internet des objets

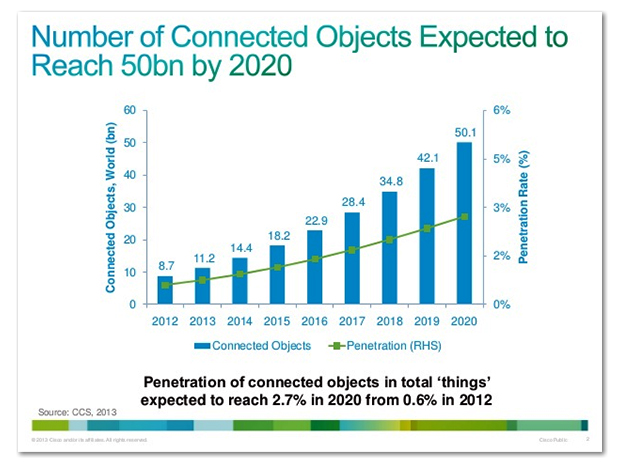

Vers l’année 2020, le nombre des appareils ayant accès à Internet dépasserait 31 milliards [6].

Montres, frigos, thermomètres intelligents.. tous les appareils que nous possédons, même les plus simples d’entre eux, auront accès à internet et seront connectés à des milliards d’autres appareils.

Cependant, il ne faut pas trop se contenter et il faut garder en tête que le danger sera plus grand: que faire si un pirate pourra accéder à ces appareils?

Cela pourra causer des attaques DDos ainsi qu’une collection de données flagrantes pour ne citer que deux dangers envisageables. Plusieurs cas prouvent les aléas et les incommodités de ces menaces:

- Dans un casino au nord de l’Amérique, des pirates ont envoyé des informations à un appareil en Finlande via un thermomètre connecté à internet et qui est placé dans un aquarium dans le vestibule [7].

- Une équipe de chercheurs ont piraté et usurpé une Jeep SUV en utilisant plusieurs points d’accès. La première infiltration était faite à travers le WiFi de la voiture, ce qui leur a permis de prendre contrôle du système de l’unité principale [7].

Imaginez les dangers que nous devrons affronter si un pirate décide d’usurper le système des avions et de les heurter contre des centres de shopping ou des stades.. ce sera catastrophique! Ainsi, c’est notre devoir en tant que Ethical Hacker de faire face à ces comportements destructifs et de limiter l’utilisation de la technologie dans la mesure de faciliter la vie et de la rendre plus aisée.

Chaque hacker éthique devrait avoir les compétences et les capacités qui lui permettront de lutter contre les pirates de IoT, et il doit surtout les affronter dès le début pour faire face à leurs infiltrations et à leurs usurpations en rendant tous les nouveaux systèmes bien sécurisés par le biais de tests d’intrusion et d’évaluation de vulnérabilité.

3. Cloud Computing

Le Cloud Computing est une mine de données pour tous les pirates, gardez cela bien en tête, on y reviendra plus tard.

En 2006, ce sont des grandes entreprises telles que Google et Amazon qui ont commencé à utiliser le paradigme “cloud computing” pour la première fois pour décrire le nouveau phénomène à travers lequel les gens ont de plus en plus accès au logiciel et à des fichiers à travers le Web , au lieu de leur bureau. C’est ainsi que le Cloud Computing est apparu [8].

Dès lors, il est le mot le plus à la mode dans la technologie avec plus de 48 millions d’apparitions sur les moteurs de recherches!

Plusieurs questions se posent, et qui sont tout à fait légitimes: Qui l’a crée? Qui l’a commencé? Quand? Ce demandant, on aura différentes réponses, mais ce qu’on doit savoir c’est le suivant:

L’implantation du Cloud Computing aide les organisations à devenir de plus en plus proches des transformations et des mutations digitales, mais c’est une mine de mots de passe, d’e-mails, de détails et de secrets de comptes bancaires, qui doivent être parfaitement protégés pour que les pirates ne puissent y accéder.

En Août 2013, Yahoo a été victime d’une violation de données à cause de laquelle 3 milliards de comptes, y compris e-mail, Tumblr , Fantasy et Flickr, ont été pirates [9].

Vous vous rappelez quand nous avions dit que le Cloud est la mine de données des pirates? L’image est assez claire maintenant et vous comprenez à quel point c’est menaçant et affreux d’imaginer 3 billions de personnes pirates en une journée.

Le nombre d’attaques sur les comptes hébergés sur le Cloud a augmenté de 300% selon le rapport de sécurité publié par Windows [10].

C’est pourquoi les hackers éthiques doivent avoir les compétences nécessaires et adéquates pour braver ce genre d’attaques et sécuriser les entreprises.

Comment pourrais-je devenir un Ethical Hacker?

Etre un expert en sécurité informatique est certes l’un des boulots les mieux payés au monde.

En 2018, la moyenne des argents payés pour un Pirate Ethique Certifié est aux environs des 71331$ par an. Le salaire balance entre 24760$ et 111502$ avec une prime qui va jusqu’à 175000$ [11].

Sans doute, les experts en sécurité sont les plus recherchés dans le monde. Avec plus de 220 000 hackers éthiques certifiés dans 145 pays [12], le Conseil International des Consultants du Commerce Electronique (EC-Council) est l’un des organismes de certification les plus professionnels au monde.

Son certificat le plus connu “Certified Ethical Hacker” prépare les pirates à pénétrer les réseaux et les systèmes informatiques dans le but de trouver et de réparer les failles de sécurité [13].

Le certificat est obtenu après avoir suivre un cycle de formation dans un centre accrédité ATC; Tunisian Cloud fut l’un des meilleurs centres ATC en Tunisie et en Afrique.

Des dizaines de candidats nous ont choisis à travers toute l’Afrique, avec un taux de réussite de 100% à l’examen de certification CEH.

Avec un accès privé à la plateforme d’EC-Council pour chaque candidat pendant 2 ans, 5 jours de formation accélérée (35 heures, un mois de coaching en ligne pour vous préparer à l’examen, Tunisian Cloud est votre partenaire idéal en Afrique pour réussir l’examen CEH!

Consultez notre calendrier de formation, et n’hésitez pas à nous contacter !

Sources :

- [1] https://www.computerhope.com/issues/ch000984.htm

- [2] https://en.wikipedia.org/wiki/Internet

- [3] https://www.businessinsider.com/tesla-completely-inhuman-automated-factory-2017-5

- [4] http://theconversation.com/can-facebook-use-ai-to-fight-online-abuse-95203

- [5] https://www.popsci.com/facebook-f8-developer-conference-2018

- [6] https://www.statista.com/statistics/471264/iot-number-of-connected-devices-worldwide/

- [7] https://blog.eccouncil.org/ethical-hacking-like-never-before/

- [8] https://www.technologyreview.com/s/425970/who-coined-cloud-computing/

- [9] https://money.cnn.com/2017/10/03/technology/business/yahoo-breach-3-billion-accounts/index.html

- [10] https://www.microsoft.com/en-us/security/Intelligence-report

- [11] https://resources.infosecinstitute.com/certified-ethical-hacker-salary/

- [12] https://www.eccouncil.org/

- [13] https://en.wikipedia.org/wiki/Certified_Ethical_Hacker